Las grabaciones de conversaciones, correspondencia en chats, formularios CRM no solo almacenan el nombre y el teléfono del cliente, sino también información más vulnerable: dirección, datos pasaportales, cuentas financieras, etc. La protección de datos es un elemento importante del trabajo del call center, pero si la información termina en la red o en manos de malintencionados, se puede olvidar de la confianza de los clientes. En el artículo te contaremos qué es la ciberseguridad, qué amenazas existen y cómo con la ayuda de Oki-Toki se pueden proteger tus datos.

Ciberseguridad y su importancia para los call centers

La ciberseguridad son acciones dirigidas a proteger datos personales sobre la empresa y clientes. Es deber de los call centers mantener la seguridad de la información sobre llamadas, formularios, accesos de usuarios al sistema y llaves API para integraciones. Asegurar la seguridad de la información se ha vuelto más difícil, ya que:

- los empleados trabajan desde diferentes dispositivos y ubicaciones;

- usan múltiples canales de comunicación: llamadas, chats, redes sociales, correo;

Todo esto aumenta las posibilidades de ciberataques y fraudes. Para evitar la pérdida de datos o accesos, el call center enfrenta una tarea importante: organizar un enfoque integral hacia la política de seguridad.

Amenazas de ciberseguridad en el trabajo real

Las amenazas de seguridad en centros de llamadas se pueden dividir condicionalmente en dos tipos:

Amenazas externas – son intentos de hackeo y engaño “desde afuera” para obtener acceso al sistema o información confidencial. Esto puede ser:

- Phishing o correos maliciosos – el empleado recibe un correo con un enlace o adjunto por correo o en un chat de trabajo. Después de hacer clic en el enlace, un programa malicioso abre acceso a la información personal.

- Ingeniería social – los estafadores no hackean el sistema, sino que engañan a la persona. Llaman o escriben, pueden hacerse pasar por un colega de otro departamento o por el director. Su objetivo es ganarse la confianza y lograr que el empleado revele contraseñas o entregue datos del cliente.

Los ataques externos son el resultado de un error humano. La formación y la educación adicional de los empleados ayudará a aprender a notar la amenaza a tiempo y no caer en la trampa.

Amenazas internas – son consecuencias de configuraciones y acciones incorrectas dentro de la empresa. Esto puede incluir:

- Contraseñas débiles – fáciles de adivinar, lo que significa obtener la posibilidad de ingresar al sistema;

- Accesos después del despido – si la cuenta de un empleado anterior no está bloqueada, puede usar la información interna para fines personales;

- Derechos de acceso – si un usuario tiene más derechos de los necesarios para sus responsabilidades, el riesgo de fuga de datos confidenciales aumenta.

Las amenazas de ciberseguridad no requieren conocimientos técnicos especiales, pero sin atención a ellas, ninguna protección contra fugas de información funcionará efectivamente.

¿Por dónde empezar la seguridad?

Registro de un nuevo usuario en Oki-Toki

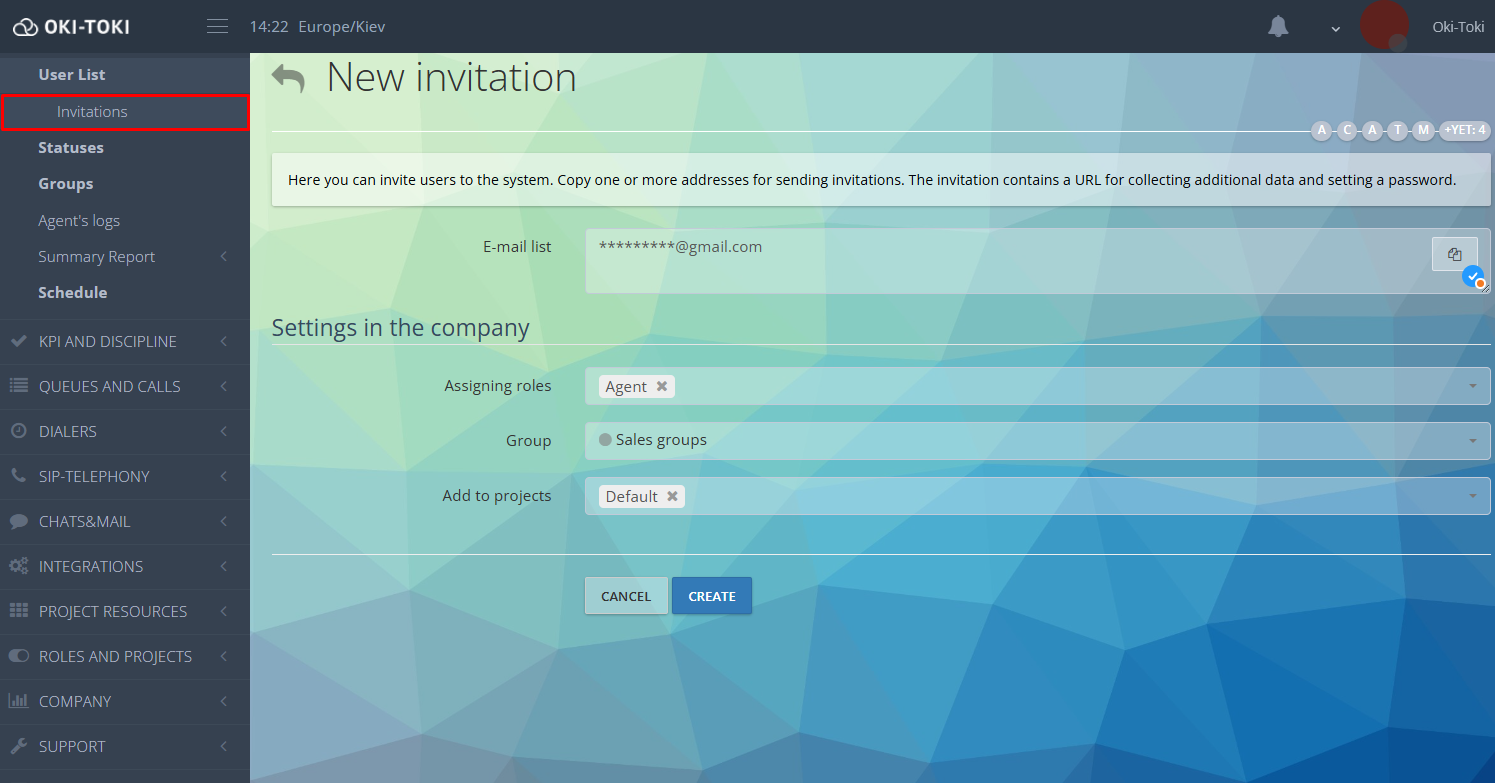

Puedes agregar un empleado si tienes el derecho de “Gestión de usuarios”. Para enviar una invitación es suficiente con el correo electrónico – asigna al nuevo empleado un e-mail corporativo (si se prevé) o que proporcione uno propio.

El usuario tiene 7 días para confirmar el registro y acceder al sistema.Qué se requiere de un nuevo empleado al registrarse:

- Un contraseña realmente segura. La diversidad de signos (números, letras mayúsculas y minúsculas, símbolos especiales) aumenta el número de combinaciones posibles durante la selección automática de contraseña – millones de opciones posibles.

- Evitar la fuga de la contraseña o su transferencia a terceros. El código de acceso debe mantenerse confidencial. No es necesario transferirlo a colegas, almacenarlo en navegadores o usar la función de inicio de sesión automático en dispositivos que otros puedan acceder. No anotes las contraseñas en papel o en archivos no encriptados en la computadora.

- Confiar en los modernos servicios de almacenamiento de contraseñas – “Gestor de contraseñas de Google”, “Bitwarden”, “Lastpass” etc.

Una contraseña segura es el primer y muy importante paso hacia la seguridad de los contact centers.

Gestión de acceso: roles y proyectos

“Roles” definen los poderes del usuario en el sistema. Por ejemplo, un agente sólo ve sus propias llamadas y datos de widgets, mientras que un supervisor — estadísticas e informes. Se pueden usar roles predeterminados “Admin”, “Operador”, “Supervisor” o crear propios. El rol se establece en el momento de invitar al usuario, para que solo tenga acceso a las secciones necesarias.

Con la ayuda de “Proyectos” se puede dividir el trabajo según diferentes procesos de negocio o tareas de la empresa, aislando unos de otros. Los usuarios verán sólo los datos de sus direcciones. Esto ayuda a controlar los accesos de los empleados y mantener la confidencialidad. El derecho «Ver todo, independientemente de los proyectos» da acceso a todos los datos. Por defecto, tal permiso está en el rol de “Admin”.

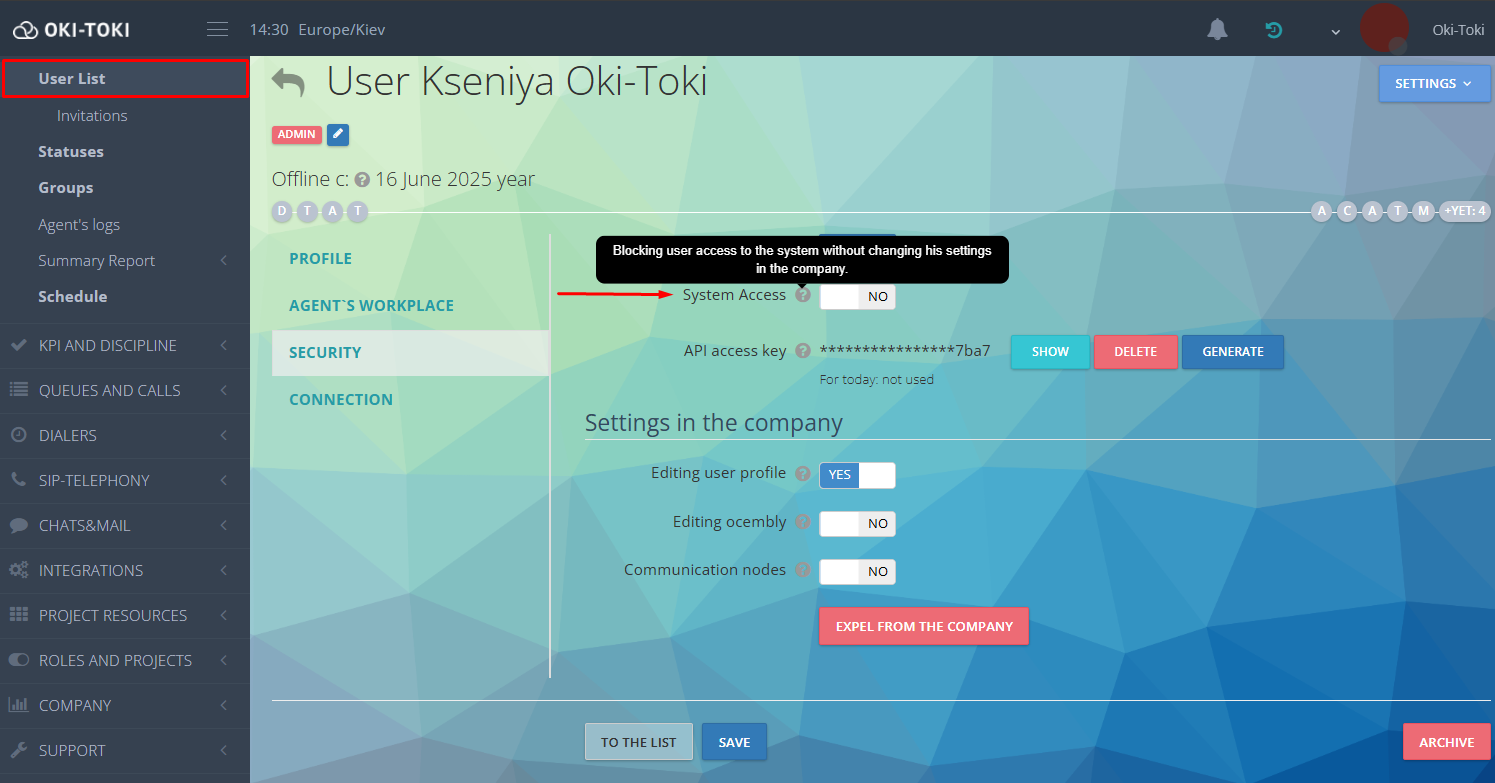

Qué hacer con el acceso del empleado despedido?

Si el empleado ya no trabajará en tu empresa – es importante desconectarlo del servicio de inmediato. Usando el checkbox “Acceso al sistema” en el perfil del usuario se puede bloquear la posibilidad de acceso, conservando los datos sobre su trabajo.

Cuando se recolecte el informe — transfiere al usuario al archivo. Al vencer el plazo de almacenamiento de datos, los usuarios archivados serán eliminados automáticamente. Se puede eliminar manualmente a un empleado excluyéndolo de la empresa, pero es importante recordar que después de esta acción no se podrá recolectar el informe.

Opciones útiles de seguridad en Oki-Toki.

Para los call centers, la seguridad de la información personal de los clientes no es solo un requisito, sino una obligación. En Oki-Toki hay muchas opciones que crean niveles adicionales de protección y ayudan a controlar el acceso a los datos. Veamos detalladamente cada una de las soluciones.

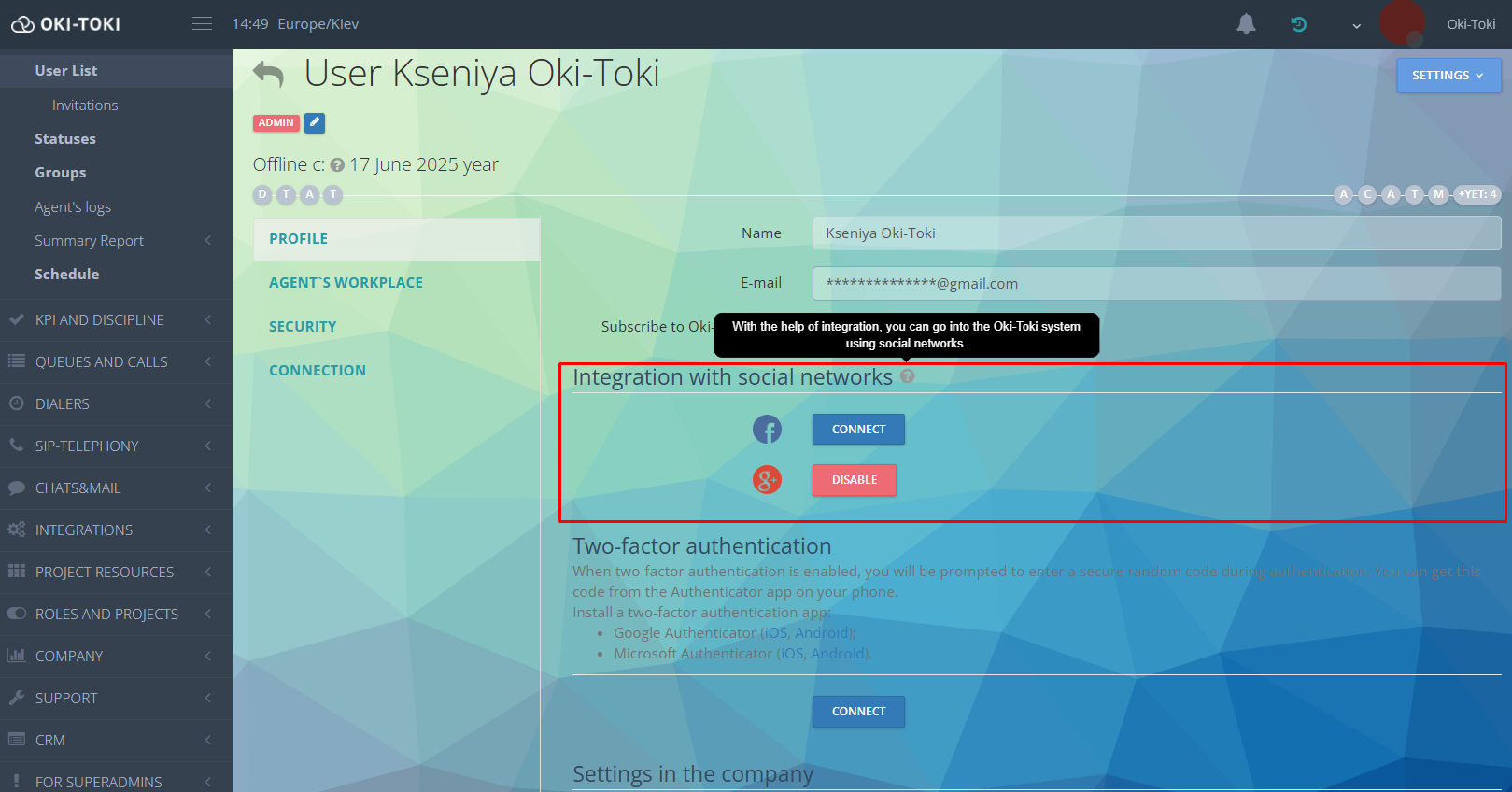

Integración con redes sociales

Para ingresar al sistema se puede usar una cuenta de Google o Facebook. La vinculación de la cuenta está disponible en la configuración del perfil.

Después de la conexión, se enviará un correo con la confirmación. Ahora se puede autenticar en el sistema tanto a través de la red social como con la contraseña habitual.¿Para qué sirve? En primer lugar, es conveniente – menos datos para ingresar, menos razones para olvidar la contraseña. En segundo lugar, es seguro: Google y Facebook usan sus propios sistemas de protección, y efectivamente transfieres esta protección al acceso a Oki-Toki.

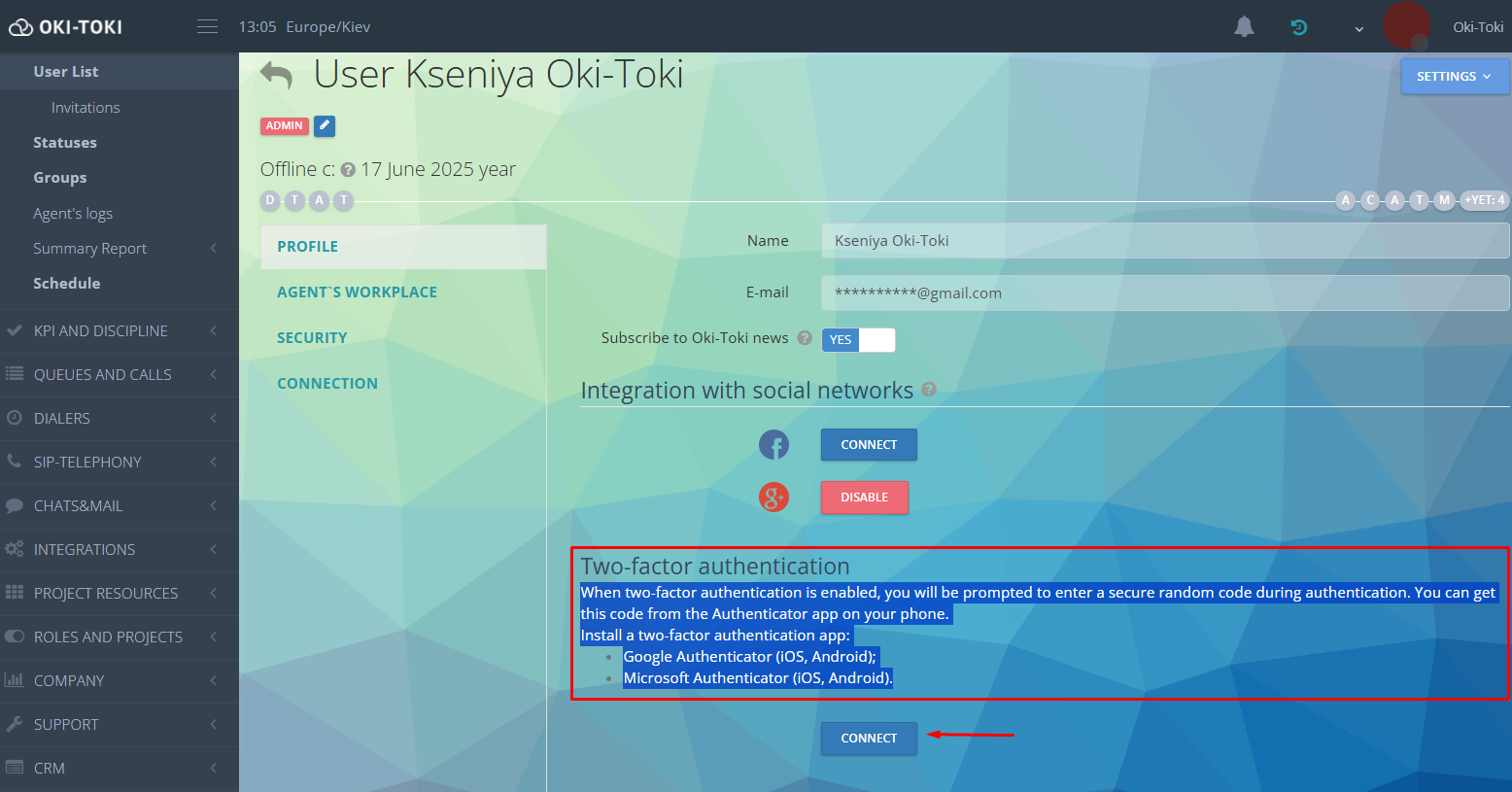

Autenticación de dos factores (2FA)

La “doble autenticación” es una confirmación de identidad adicional a través de una aplicación autorizada en el teléfono. Incluso si roban la contraseña, sin el código no se podrá ingresar.Para conectar 2FA, ve a la configuración del usuario y descarga “Google Authenticator” o “Microsoft Authenticator” en tu teléfono. Elige la aplicación y la versión para Android o IOS. Después de instalar la aplicación, presiona el botón “Conectar” para activar la autenticación.

Ahora, al intentar acceder a la cuenta, será necesario ingresar el código de la aplicación. Si el usuario tiene derecho “Editar perfil”, puede desactivar la autenticación de dos factores en cualquier momento. Desactivar la opción en otros empleados se permite con el derecho «Gestión de usuarios».

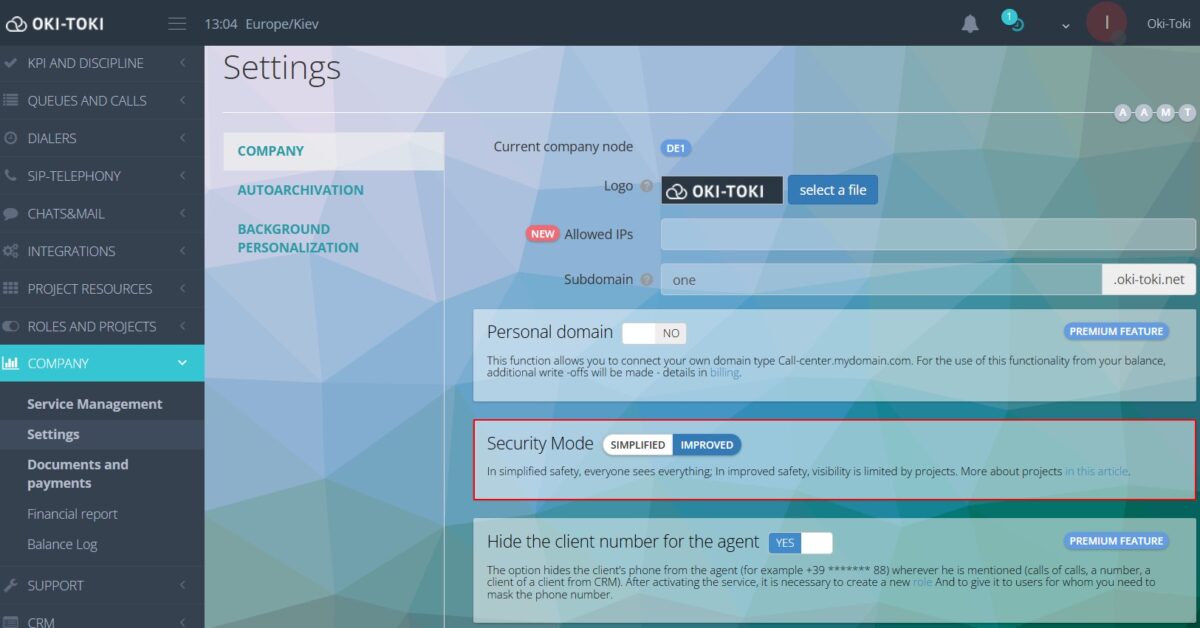

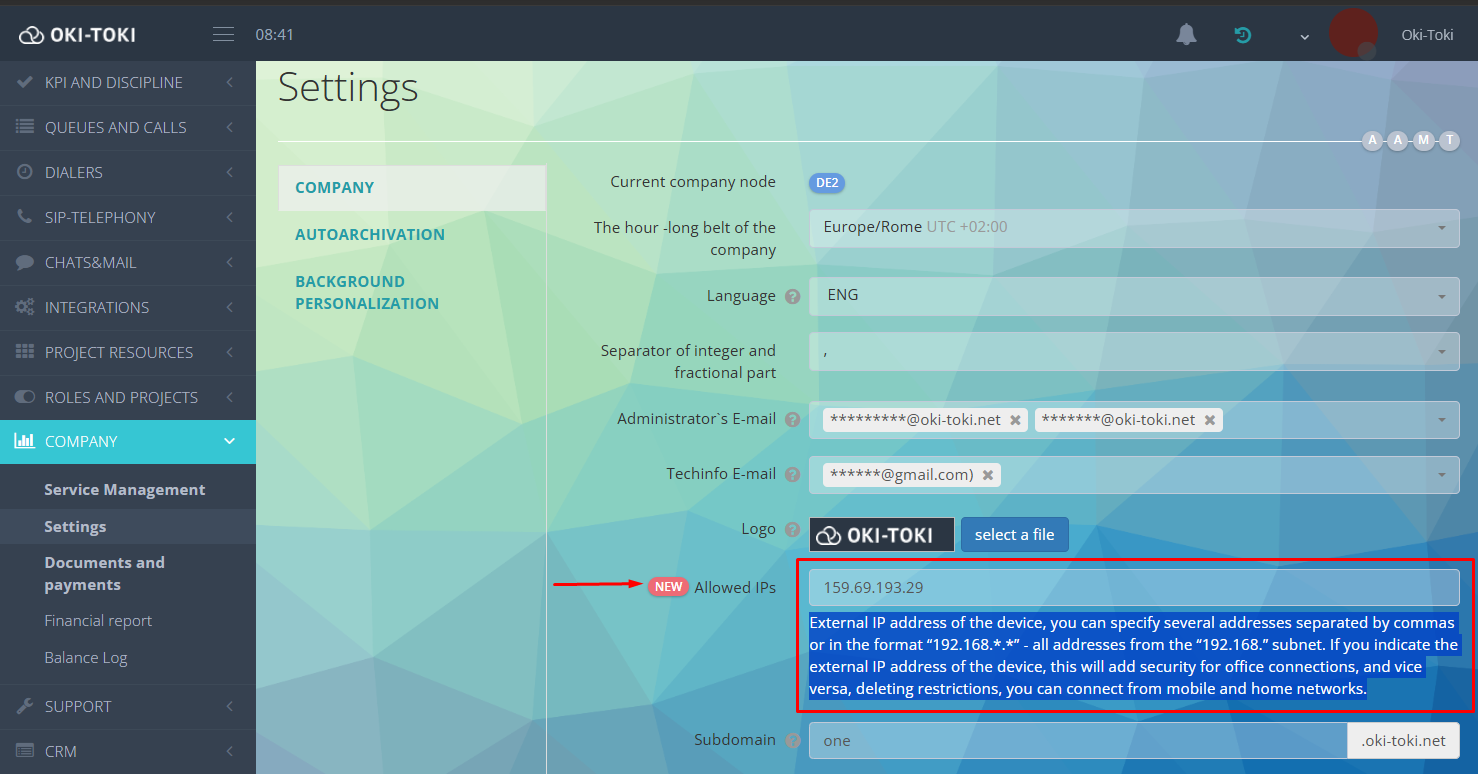

Ingreso por direcciones IP permitidas

La restricción por IP es cuando solo se permite la conexión al sistema desde ciertas direcciones. Por ejemplo, desde el internet de la oficina. Así, se pueden excluir intentos de acceso desde dispositivos ajenos o de otras redes. Puedes ingresar la lista de IP de confianza en la configuración de la empresa. Indica una o más direcciones desde las cuales los usuarios podrán acceder a Oki-Toki. Este es un nivel adicional de seguridad, que vale la pena usar si la compañía tiene puestos de trabajo fijos y una dirección IP constante.

Si para tu empresa se ha activado la restricción por IP, pero algunos empleados necesitan acceso desde cualquier dirección, esto se configura a través de los roles. Activa la opción «Ignorar IP permitidas», y tal usuario podrá ingresar al sistema desde cualquier dirección IP.

Llaves API y su seguridad

API (Interfaz de Programación de Aplicaciones) es una herramienta para la integración con otros servidores y servicios. Permite intercambiar datos o realizar operaciones simples para procesos de negocio – por ejemplo, integración con CRM. El acceso al intercambio de datos está protegido por una llave llamada “Token de API”. Tal llave se puede generar para un empleado en la configuración del perfil.

La seguridad de las llaves API en Oki-Toki se implementa de la siguiente manera:

- Acceso limitado por rol y proyecto – se puede usar el token solo con el derecho “Gestión de recursos externos, integraciones y eventos (Webhook)” y solo dentro del proyecto al que pertenece el miembro;

- Límite de tokens – para un usuario se puede generar solo un token de API;

- Registro de llamadas API, cada solicitud de API se registra en el “Registro de actividades”;

- Estadísticas diarias de uso de tokens recopiladas en el widget “Uso de API” en la sección “Gestión de servicios”.

Ocultar el número del cliente para el operador

Esta opción esconde el número telefónico del cliente frente al operador, mostrándolo de manera parcialmente enmascarada (por ejemplo, +39*******88). El número se oculta en el historial de llamadas, el marcador y el formulario CRM.Para usar esta opción, crea un nuevo rol para los operadores, donde el derecho «Ver campos enmascarados» esté inactivo. En este caso, los usuarios solo verán parte del número. Así, la probabilidad de fuga de leads y la base de clientes a través del puesto del operador se reduce al mínimo.

¡Importante! Los datos en los informes permanecen abiertos, por lo tanto, los operadores no deben tener acceso a los informes del call center en el panel personal.

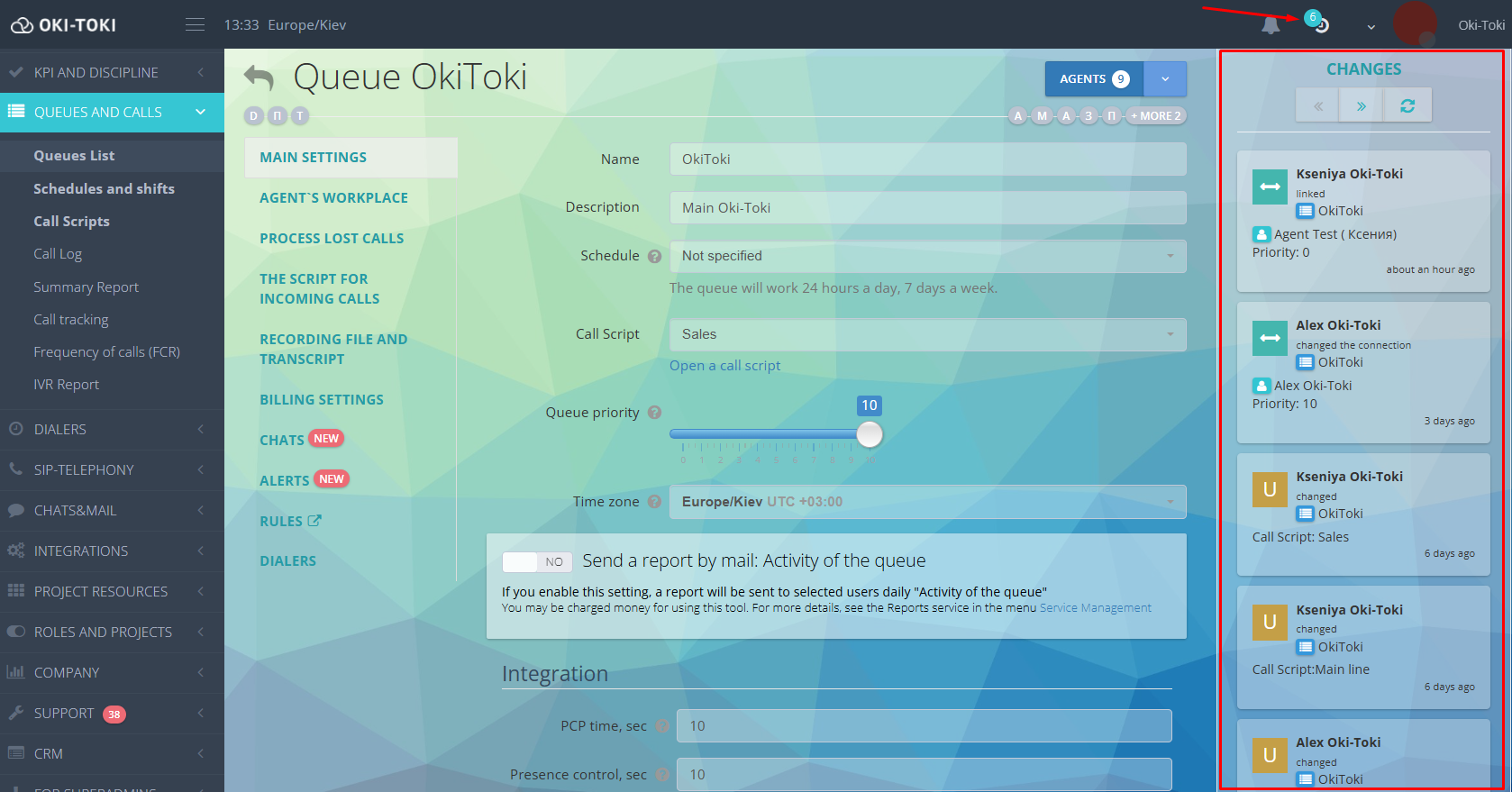

Monitoreo de usuarios y actividades en Oki-Toki

A pesar de las diferentes opciones de protección del lugar de trabajo, las fugas todavía son posibles a través del “Panel personal”. “Supervisor”, “Administrador” o “Operador” con derechos excesivos pueden escuchar, descargar grabaciones y exportar informes. En tal caso, no es posible protegerse del exporte de informes y grabaciones, pero las acciones realizadas se registran detalladamente. En Oki-Toki se pueden monitorear las diferentes acciones de los usuarios a través de informes:

- Registro de cambios – un panel adicional con datos sobre quién y cuándo realizó cambios en cualquier sección del sistema. Para ver los registros, se requiere el derecho “Ver registro de cambios”, disponible por defecto para el rol “Admin”.

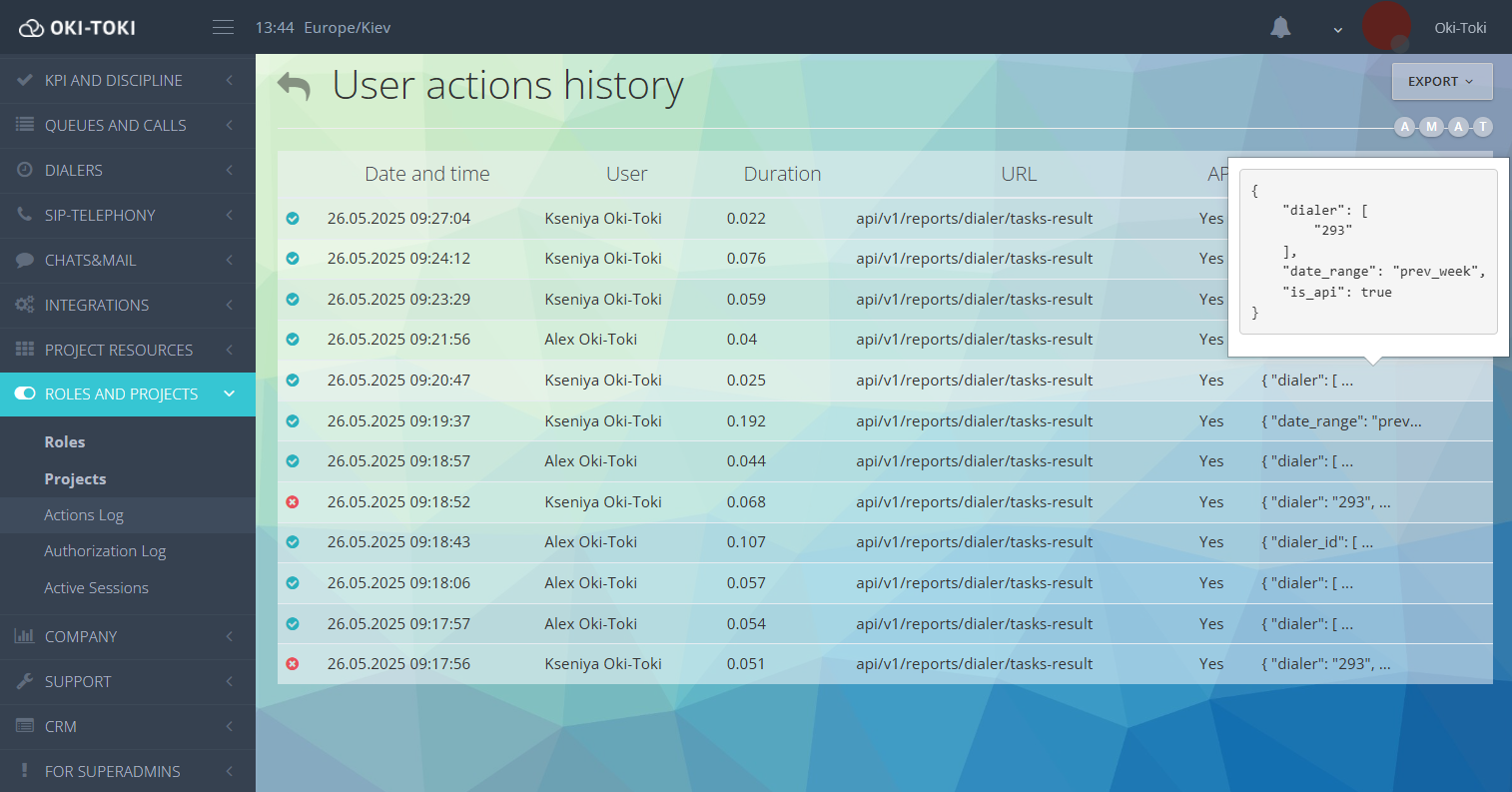

- Registro de actividades – aquí se recopila información sobre la actividad de los empleados en Oki-Toki. Se registran tanto las acciones estándar en el sistema como las solicitudes de API. La búsqueda está disponible por período, usuario o tipo de solicitud. En el informe generado se muestra la información sobre el usuario, el tiempo exacto de ejecución del comando, la URL de la página donde se realizó la acción y los parámetros de la solicitud API.

- Sesiones activas – informe consistente en dos secciones:

- “Interfaz administrativa” – datos sobre el usuario, su rol, dirección IP, la última URL donde estuvo y el tiempo;

- “Puesto del operador” – información sobre los operadores, estados en el lugar de trabajo y el tiempo de permanencia en ellos, el nombre de la cola/llamadas automáticas y el id de llamada, si hay diálogos activos.

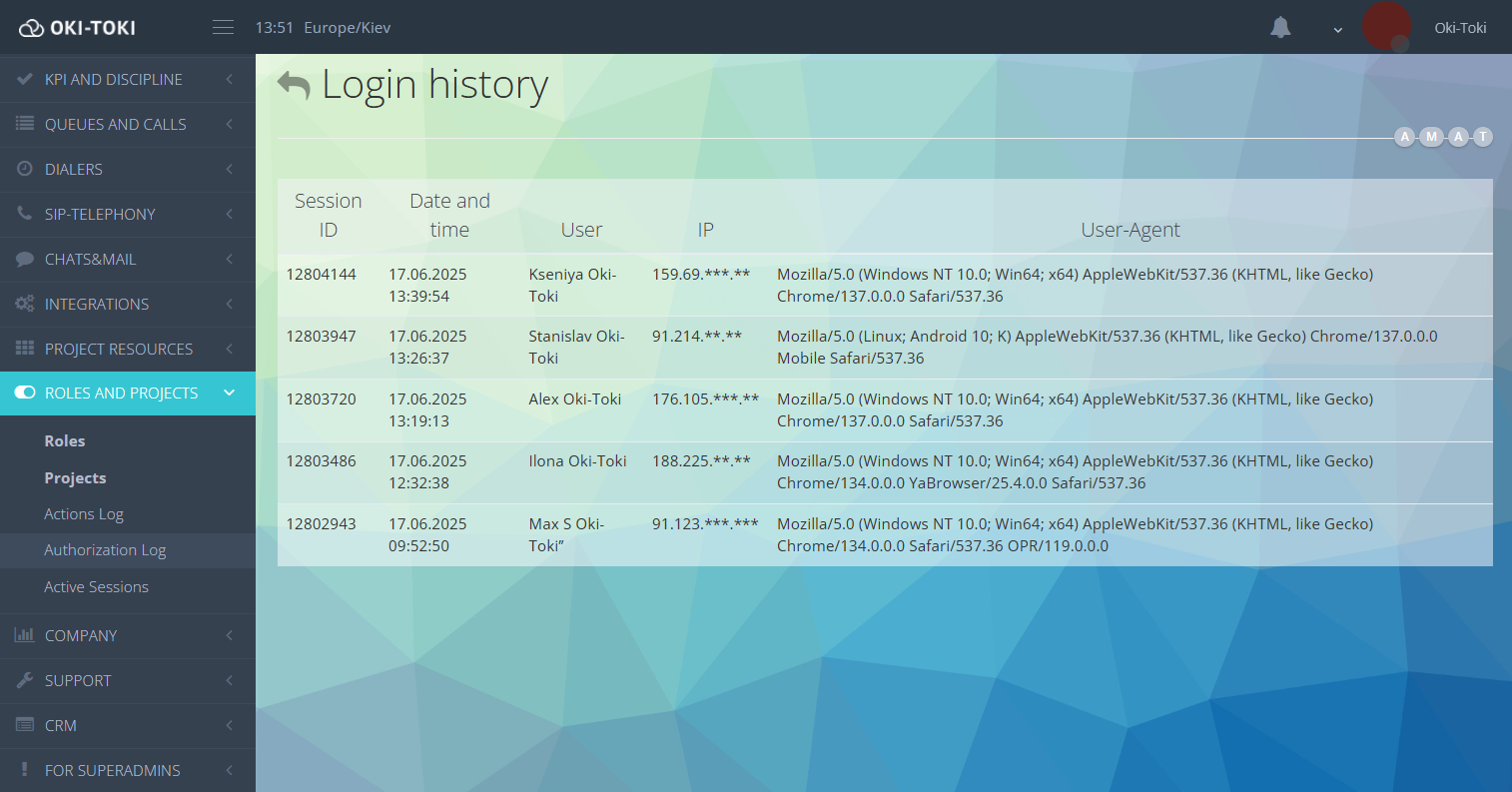

- Registro de acceso – aquí se recopila información sobre el acceso del usuario al sistema: fecha, hora, dirección IP, nombre del navegador y su versión.

- Escuchar grabaciones – los datos sobre quién escuchó o exportó un archivo de audio se recopilan en el historial de acciones con grabaciones en el Registro de llamadas.

La ciberseguridad y protección de datos es parte de la seguridad de un call center. Es importante recordar que los accesos y derechos deben corresponder a las responsabilidades del empleado, y las acciones registrarse en el sistema. Implementa opciones adicionales de protección, que sea una regla y no una excepción. Esto ayudará a reducir los riesgos y, lo más importante, a mantener la confianza de los clientes en la compañía.